保障工作站與服務器信任關系 等級保護視角下的綜合監控系統安全解決方案

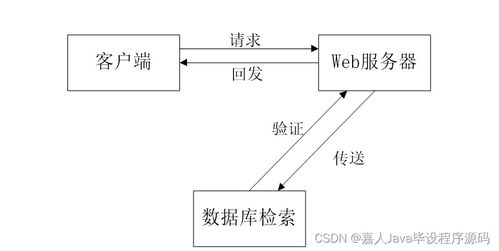

在信息技術運維與安全管理中,『服務器上的安全數據沒有此工作站信任關系的計算機賬戶』是一個典型且關鍵的安全告警或配置問題。這一問題通常出現在基于域管理的Windows網絡環境中,意味著特定工作站(客戶端計算機)的計算機賬戶未被服務器(通常是域控制器或資源服務器)識別或信任,從而導致該工作站無法正常訪問服務器上的安全數據或受保護資源。此問題若不及時解決,將直接影響業務系統的連續性與數據安全性,特別是在綜合監控系統這類對實時性與可靠性要求極高的應用場景中。

從網絡安全等級保護(以下簡稱“等保”)的制度框架出發,此類信任關系故障直接關聯到等保2.0標準中的“安全計算環境”與“安全區域邊界”等核心要求。一個設計完善的綜合監控系統安全解決方案,必須將計算機賬戶、身份認證與訪問控制作為基礎安全架構的基石進行通盤考慮。

一、 問題根源深度分析

該告警的根源通常在于以下幾個方面:

- 計算機賬戶丟失或損壞:工作站脫離域后重新加域,或計算機賬戶密碼同步失敗,導致其在活動目錄(AD)中的賬戶信息異常。

- 信任關系手動重置:管理員在服務器或工作站端錯誤地重置了安全通道。

- 網絡或域名解析問題:工作站無法與域控制器正常通信,導致身份驗證失敗。

- 時間同步差異:Kerberos認證協議嚴重依賴于時間同步,工作站與域控制器時間偏差過大將導致認證失敗。

- 安全策略配置:域級別的安全策略(如賬戶策略、訪問控制列表)錯誤地限制或刪除了該工作站的訪問權限。

二、 基于等保要求的綜合安全解決方案

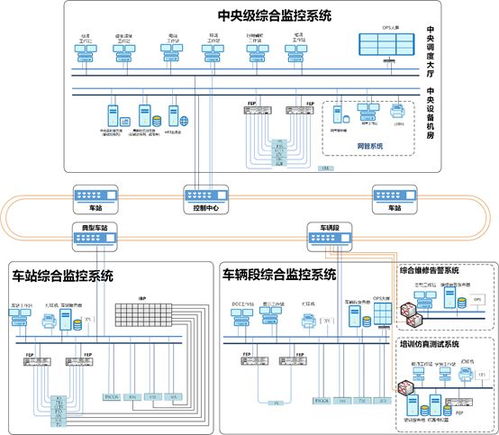

一個面向綜合監控系統的、符合等保二級或三級要求的整體安全解決方案,應系統性地解決上述問題,并構建縱深防御體系。

1. 身份鑒別與訪問控制(等保要求:安全計算環境)

- 強化賬戶生命周期管理:建立嚴格的計算機賬戶入域、變更、離域管理流程。利用組策略統一設置計算機賬戶密碼更新周期,并監控其狀態。

- 實施最小權限原則:為綜合監控系統的工作站和服務器角色定義清晰的訪問權限。服務器上存儲安全數據的共享或目錄,其訪問控制列表(ACL)應精確到必要的計算機賬戶或安全組,避免使用“Everyone”等寬泛權限。

- 部署集中化認證審計:啟用域控制器及關鍵服務器的詳細身份認證日志(如Windows的Security日志),并集中收集分析。對“賬戶登錄失敗”(事件ID 4771、4776等)告警進行實時監控,快速定位信任關系故障。

2. 安全區域邊界防護(等保要求:安全區域邊界)

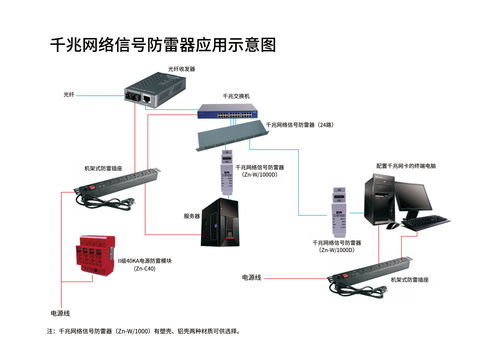

- 網絡分區與隔離:將綜合監控系統的管理層(工程師站)、監控層(操作員站)、數據層(歷史/實時數據庫服務器)及過程控制層(PLC、傳感器)進行合理的網絡區域劃分。通過防火墻/VLAN策略,嚴格控制各區域間的訪問流量,確保只有授權的工作站能訪問數據服務器所在區域。

- 入侵防范與惡意代碼防護:在區域邊界及關鍵工作站/服務器上部署網絡及主機級入侵檢測/防御系統(IDS/IPS)和防病毒軟件,防止惡意軟件破壞系統文件或竊取憑證導致信任關系異常。

3. 安全運維管理(等保要求:安全管理制度、安全管理機構)

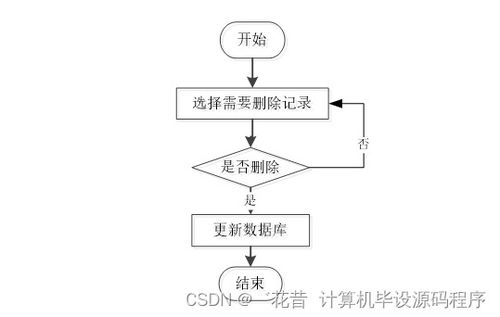

- 建立標準化運維規程:制定包含計算機賬戶故障在內的常見安全事件應急預案。明確故障排查步驟:首先檢查網絡連通性與DNS,其次驗證時間同步,最后再執行重置計算機賬戶(

netdom reset命令)等操作。 - 定期安全評估與演練:定期對綜合監控系統進行漏洞掃描、配置核查,模擬信任關系斷裂等場景進行應急演練,檢驗解決方案的有效性。

4. 系統服務加固(關聯“計算機系統服務”)

作為綜合監控系統運行的基石,關鍵的Windows系統服務(如Netlogon、Kerberos Key Distribution Center、Windows Time)必須得到重點保護。

- 服務配置加固:遵循安全基線,將這些關鍵服務的啟動類型設置為“自動”,運行賬戶設置為本地系統或指定的域賬戶,并禁用不必要的服務。

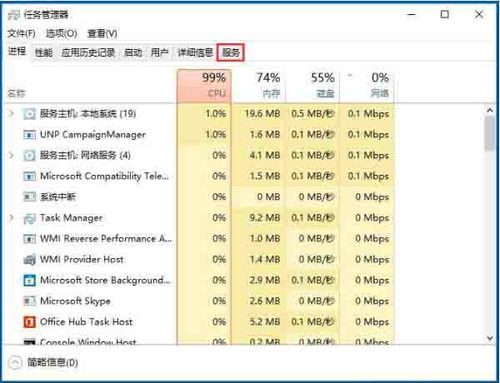

- 服務運行監控:通過運維監控平臺(如Zabbix, Prometheus配合Windows Exporter)或SIEM系統,對關鍵系統服務的運行狀態、CPU/內存占用進行持續監控,異常時及時告警。

三、

『服務器上的安全數據沒有此工作站信任關系的計算機賬戶』絕非一個孤立的故障點,而是整個系統身份與訪問管理鏈條中的一個風險信號。在綜合監控系統的安全建設中,必須將其置于網絡安全等級保護的框架下進行審視和應對。通過構建涵蓋身份鑒別、邊界防護、安全運維和系統加固的立體化解決方案,不僅能有效解決此類具體問題,更能全面提升系統對抗內外部威脅的整體韌性,確保監控數據的完整性、保密性和系統的持續可靠服務,最終滿足國家法律法規與行業標準的安全合規要求。

如若轉載,請注明出處:http://www.168bgyp.cn/product/66.html

更新時間:2026-02-09 21:19:26